RÉSEAUX INFORMATIQUES

Les réseaux locaux et leur évolution

Dans les années 1980, les entreprises ont commencé à mettre en œuvre des réseaux d'entreprise, pour répondre à leurs besoins en informatique distribuée. Un réseau d'entreprise est constitué par plusieurs réseaux (locaux ou grande distance) interconnectés. Dans un réseau local, les distances couvertes sont courtes (de quelques centaines de mètres à quelques kilomètres) et les débits élevés (plusieurs centaines, voire des milliers de mégabits par seconde). L'implantation des réseaux locaux dans des environnements privés explique la prolifération d'équipements et de solutions qui cohabitent au sein d'un réseau d'entreprise.

L' architecture d'un réseau local se caractérise par sa structure topologique et sa façon de partager les ressources. Dans tous les cas, un réseau local utilise un support de transmission unique, tel qu'il n'existe qu'un seul chemin entre deux équipements du réseau. Il est donc inutile de mettre en œuvre des mécanismes de routage puisque l'unique chemin du réseau local dessert toutes les machines. Par ailleurs, à chaque instant, un seul message peut transiter sur le support. Il est donc nécessaire de définir les règles d'accès au support de transmission. Différentes méthodes d'accès existent pour définir comment partager le support entre les utilisateurs ; l'accès au support peut être contrôlé ou non.

Méthodes d'accès à un réseau local ou niveau MAC

Les réseaux locaux définissent des méthodes d'accès au support de transmission, encore appelées niveau MAC (medium access control). Deux types de méthodes d'accès sont utilisés : l'accès aléatoire et l'accès déterministe.

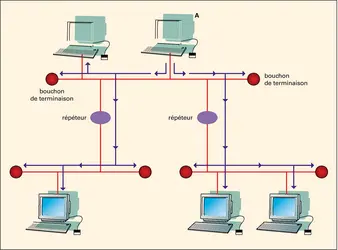

Dans les méthodes d'accès aléatoire, les machines – ou stations –, avant d'émettre un message, se mettent à l'écoute du support (ou canal) afin de détecter une transmission en cours. Du fait des délais de propagation, une collision peut se produire entre des messages émis par plusieurs stations, même si chaque station a écouté au préalable et n'a pas détecté d'émission. La méthode d'accès aléatoire la plus connue est celle du réseau Ethernet, appelée CSMA/CD (Carrier Sense Multiple Access/Collision Detection). La durée d'une collision y est minimale, mais le temps nécessaire pour émettre un message ne peut pas être garanti. Dès qu'une collision est détectée par toutes les stations émettrices, la transmission en cours est interrompue. Les retransmissions sont effectuées après un délai aléatoire qui dépend, entre autres, du nombre de tentatives de chaque station. Après seize tentatives infructueuses, la station abandonne l'émission. L'intérêt de CSMA/CD est sa très grande simplicité de mise en œuvre. De plus, elle s'est adaptée à des débits de plus en plus élevés et à des configurations physiques et logiques multiples.

Les méthodes d'accès déterministe utilisent un jeton qui alloue successivement le droit d'émission à toutes les stations. Les jetons sont des messages spécifiques qui circulent de manière déterminée entre les stations. Une station qui reçoit et reconnaît le jeton peut alors accéder au support. Elle passe aussitôt le jeton à la station suivante si elle n'a rien à émettre ou dès qu'elle a terminé son émission. Chaque station doit donc être en mesure de gérer la réception et le passage du jeton. L'intérêt des méthodes à jetons est de garantir à chaque station un droit d'émission périodique et une absence de collision. Elles nécessitent une gestion spécifique et une surveillance complexe de la circulation des jetons (détection de perte et stratégies de régénération du jeton). Si ces techniques permettent la mise en œuvre d'applications à contraintes temporelles, elles n'ont pas su évoluer vers des débits plus élevés, en raison de[...]

La suite de cet article est accessible aux abonnés

- Des contenus variés, complets et fiables

- Accessible sur tous les écrans

- Pas de publicité

Déjà abonné ? Se connecter

Écrit par

- Danièle DROMARD : maître de conférences à l'université de Paris-VI-Pierre-et-Marie-Curie, ingénieur de l'École polytechnique féminine, docteur-ingénieur

- Dominique SERET : professeur des Universités, responsable du centre de recherche en informatique de l'université de Paris-V-René-Descartes

Classification

Pour citer cet article

Danièle DROMARD et Dominique SERET. RÉSEAUX INFORMATIQUES [en ligne]. In Encyclopædia Universalis. Disponible sur : (consulté le )

Médias

Autres références

-

CLOUD COMPUTING ou INFORMATIQUE DANS LES NUAGES

- Écrit par François PÊCHEUX

- 3 425 mots

- 3 médias

...virus. Ce serveur est sous le contrôle direct du prestataire de cloud. Ce dernier propose un ensemble de services que le client peut utiliser à distance, en général via Internet ou des réseaux privés, après une nécessaire étape d'authentification. L'amélioration de la bande passante (débit des données... -

CRYPTOLOGIE

- Écrit par Jacques STERN

- 5 770 mots

- 3 médias

-

CYBERCRIMINALITÉ

- Écrit par Olivier PALLUAULT

- 2 561 mots

...d'œuvres audiovisuelles ou de logiciels notamment via l'échange direct entre internautes à partir des serveurs P2P (peer to peer). Dans le second cas, les réseaux informatiques et informationnels sont non seulement le vecteur mais aussi la cible du délit à travers des techniques d'intrusion visant le... -

DÉVELOPPEMENT DU RÉSEAU INTERNET

- Écrit par Pierre MOUNIER-KUHN

- 284 mots

Au cours des années 1960, l'Advanced Research Projects Agency (A.R.P.A.), l'agence de recherche du ministère américain de la Défense, avait piloté et financé le développement d'un réseau de communications, Arpanet, reliant les ordinateurs des divers laboratoires universitaires...

- Afficher les 20 références

Voir aussi

- CODAGE

- MESSAGE

- LIGNES DE TRANSMISSION

- REDONDANCE, information

- RÉSEAUX LOCAUX, informatique

- SERVEUR, informatique

- TRANSMISSION, télécommunications

- ADRESSE, informatique

- NUMÉRIS, télécommunications

- FRANCE TÉLÉCOM

- RÉSEAU TÉLÉPHONIQUE

- INFORMATION, informatique et télécommunications

- MULTIMÉDIA

- MESSAGERIE & COURRIER ÉLECTRONIQUE

- DES (Data Encryption Standard) CODE

- SÉCURITÉ, informatique

- WEB ou WORLD WIDE WEB

- TCP (transport control protocol)

- IP (Internet protocol)

- RFC (request for comment)

- UDP (user datagram protocol)

- ADRESSE IP (Internet Protocol)

- DNS (Domain Name Server)

- E-MAIL ou COURRIEL

- URL (Uniform Resource Locator)

- CONFIDENTIALITÉ, informatique

- FTP (File Transfer Protocol)

- CHIFFREMENT, cryptologie

- DÉCHIFFREMENT, cryptologie

- CLÉ, cryptologie

- CLÉ PUBLIQUE, cryptologie

- SIGNATURE ÉLECTRONIQUE

- ISO (International Standards Organization)

- SECTEUR D'ACTIVITÉ ÉCONOMIQUE

- NTIC (nouvelles technologies de l'information et de la communication)

- ART (Autorité de régulation des télécommunications)

- UMTS (Universal Mobile Telecommunications System)

- GSM (Global System for Mobile Communications)

- GPRS (General Packet Radio Service)

- ADSL (asymmetric digital subscriber line)

- OPÉRATEUR, télécommunications

- BOUCLE LOCALE, télécommunications

- MULTIPLEXAGE

- SYSTÈMES D'INFORMATION SÉCURITÉ DES

- AUTHENTIFICATION ou IDENTIFICATION, sécurité informatique

- PARE-FEU ou FIREWALL, sécurité informatique

- FILTRAGE, sécurité informatique

- ROUTEUR FILTRANT

- RÉSEAUX PRIVÉS VIRTUELS, informatique

- ICANN (Internet Corporation for Assigned Names and Numbers)

- WIFI (Wireless Fidelity)

- PORT, informatique

- TRAME, télécommunications

- CONCENTRATEUR, télécommunications

- RÉSEAUX LOCAUX VIRTUELS, informatique

- RÉSEAUX SANS FIL, télécommunications

- BLUETOOTH

- WIMAX (Worldwide Interoperability for Microwave Access)

- CCITT (Comité consultatif international télégraphique et téléphonique)

- ASYNCHRONE TRANSMISSION

- TÉLÉPHONE

- TÉLÉINFORMATIQUE

- POSTES TÉLÉPHONIQUES

- COMMUTATION, télécommunications

- ARPANET

- SMTP (Simple Mail Transfer Protocol)

- DÉGROUPAGE, télécommunications

- SSL (secure socket layer)

- HTTP (hypertext transfer protocol)

- NUMÉRISATION

- NUMÉRIQUE TRANSMISSION

- FRANCE, économie

- TÉLÉMATIQUE

- TERMINAL, informatique et télécommunications

- MINITEL

- ARCHITECTURE, informatique

- VIDÉOTEX

- RÉSEAU, télécommunications

- CÂBLE, télécommunications

- RÉPÉTEUR, télécommunications

- RNIS (réseau numérique à intégration de services)

- NORMALISATION

- PROTOCOLE, informatique

- INTRANET

- INTERCONNEXION DES SYSTÈMES OUVERTS (ISO) ou OSI (Open Systems Interconnection)

- ROUTAGE, télécommunications

- PAQUETS TRANSFERT PAR, télécommunications

- DATAGRAMME, télécommunications

- CIRCUITS COMMUTATION DE

- CIRCUITS VIRTUELS COMMUTATION DE

- TRAMES COMMUTATION DE

- ATM (Asynchronous Transfer Mode)

- CELLULES COMMUTATION DE

- DÉBIT, télécommunications

- BUS RÉSEAU EN, télécommunications

- ANNEAU RÉSEAU EN, télécommunications

- ÉTOILE RÉSEAU EN, télécommunications

- INTERCONNEXION DE RÉSEAUX, télécommunications

- PASSERELLE, télécommunications

- PONT, télécommunications

- ROUTEUR, télécommunications

- TRANSFERT DE FICHIERS, télécommunications

- ANNUAIRE ÉLECTRONIQUE

- TRANSACTION, informatique

- TELNET

- HTML (HyperText Markup Language)

- TCP/IP (transport control protocol/Internet protocol)

- RÉSEAUX GRANDE DISTANCE, informatique

- ERREUR, télécommunications

- TÉLÉPORT

- MESSAGES COMMUTATION DE

- X 25, protocole informatique

- TÉLÉPHONE MOBILE